Vdor v komunikacijo policije razkril hude varnostne ranljivosti sistema Tetra

Na slabo varnost sistema TETRA so strokovnjaki policijo opozarjali že pred napadom, a slednja ni ukrepala. Komunikacija vojaške policije pa je več let potekala v nezaščitenem načinu, česar se v vojski najverjetneje sploh niso zavedali.

Branje tega prispevka vam bo vzelo približno 12 minut

Članek je objavljen tudi v Dnevnikovem Objektivu

Zadnjih nekaj mesecev za sodelavce Urada za informatiko in telekomunikacije (UIT) slovenske policije ni bilo najlažjih. Pogosto so morali osemurni delavnik podaljšati do večera. Razlog? Kritičen vdor v radijsko komunikacijsko omrežje policije decembra lani, zaradi česar je lahko neznani napadalec ali skupina njih prisluškovala radijskim pogovorom policistov, ki bi morali biti šifrirani. Ker policija prek svojih zvez koordinira tudi občutljive akcije, na primer izvedbo hišnih preiskav ali lovljenje osumljencev, so morali strokovnjaki zavihati rokave in v čim krajšem času odpraviti varnostne ranljivosti sistema.

A ta zadnji napad na policijsko komunikacijo je le vrh ledene gore. Je zadnja posledica večletnega zanemarjanja skrbi za varnost policijskega radijskega omrežja, imenovanega Tetra (TETRA).

Petindvajsetletni študent fakultete za varnostne vede je že od začetka leta 2012 sistematično analiziral ranljivosti omrežja Tetra in prišel do skrb vzbujajočih odkritij. Omrežje, za katerega skrbi policija, uporabljajo pa ga še Slovenska obveščevalno-varnostna agencija (Sova), določeni deli vojske in vojaška policija, uprava za izvrševanje kazenskih sankcij, nekatere redarske službe, finančna uprava in Dars, je namreč vse prej kot varno. Del radijske komunikacije policije, ki bi moral biti šifriran, je zaradi slabega delovanja sistema vsaj v zadnjih treh letih potekal v nešifriranem načinu, zato mu je bilo mogoče prisluškovati. Šifrirane pogovore pa je sicer mogoče poslušati, vendar nepooblaščeni poslušalec namesto besed sliši le skupek tonov in šuma. Še bolj neprijetna je ugotovitev, da so bili vsi pogovori vojaške policije, ki med drugim skrbi za varovanje najbolj kritične vojaške infrastrukture, vsaj od leta 2012 pa vse do začetka letošnjega leta nešifrirani.

Kako je prišlo do tako hudih varnostnih nepravilnosti v omrežju Tetra? Za razumevanje celotne zgodbe je najprej treba vedeti, kaj sistem Tetra sploh je, poznati razloge za njegovo vpeljavo in zgodovino razvoja sistema v Sloveniji.

Desetine milijonov za boljšo varnost

Komunikacija policije je varnostno občutljiva, zato jo je treba zaščititi. »Včasih smo uporabljali analogne radijske sisteme, ki niso imeli nikakršne varnosti. In to nam je zelo oteževalo izvedbo operativnih akcij. V letu 1995 smo začeli uporabljati prvi digitalni sistem, ki je omogočal šifriranje. A tega so uporabljale le posebne službe policije. V Ljubljani so bili to kriminalistična policija, tisti, ki so skrbeli za varovanje oseb, in specialna enota. Sistem so uporabljali tudi v Kopru, zaradi morske meje in takratnih incidentov v Piranskem zalivu,« je za podcrto.si pojasnil Tomaž Pečjak, vodja službe generalnega direktorja policije.

Poleg onemogočanja, da bi dejavnosti policije spremljale kriminalne združbe, je šifrirana komunikacija nujna tudi zaradi onemogočanja odtekanja informacij iz policije. Komunikacijo zato

Motorola za komunikacijo

v sistemu TETRA.

Foto: Florian Fuchs/Wikipedia

policija šifrira tudi »navznoter«, pojasnjuje Tomaž Pečjak. Posamezni pripadniki policije ali skupine policistov lahko tako poslušajo samo pogovore, ki so namenjeni njim. »Podatki, do katerih imamo dostope različni policisti, so različni. V policiji delujemo po načelu potrebe po vedenju (need to know). S šifriranjem komunikacije v različnih navideznih zasebnih omrežjih v policiji vzpostavljamo takšno varovanje, da tudi znotraj policije podatki ne odtekajo k nepooblaščenim osebam.«

Zaradi zagotavljanja varnosti je policija v letu 2000 začela izvajati projekt digitalizacije radijskih zvez, ki bi omogočila šifriranje pogovorov. Eden glavnih vzrokov za to so bile priprave na vstop v schengensko območje. Varovanje skupne meje je namreč zahtevalo dovolj visoko stopnjo varnosti policijske komunikacije. Sistem, katerega infrastruktura je Slovenijo do danes po podatkih policije stala 12,9 milijona evrov, je začel delovati v začetku leta 2004. Od takrat je komunikacija policije šifrirana, pravi Igor Bogataj, vodja oddelka za radijske zveze pri policijskem uradu za informatiko in telekomunikacije. Vzdrževanje sistema Tetra je samo v letu 2014 državo stalo 2,45 milijona evrov.

Komunikacija policije naj bi bila od leta 2004 torej zaščitena. A Dejan Ornig, 25-letni študent Fakultete za varnostne vede Univerze v Mariboru, je s svojo analizo delovanja sistema pokazal, da temu ni tako.

Blamaža vojske

Leta 2011 je mednarodna skupina računalniških programerjev z imenom Osmocom javno objavila programsko kodo, s katero je mogoče demodulirati radijski signal Tetra. Ker gre za digitalni radijski sistem, je ves promet v sistemu Tetra moduliran, kar pomeni, da se glas po zvezah ne prenaša neposredno, temveč v obliki podatkov, zato se poslušanje tega prenosa podatkov brez primerne opreme sliši kot piskanje in šumenje. Da bi nerazločne zvoke prevedli v razumljiv govor, je treba izvesti postopek demodulacije.

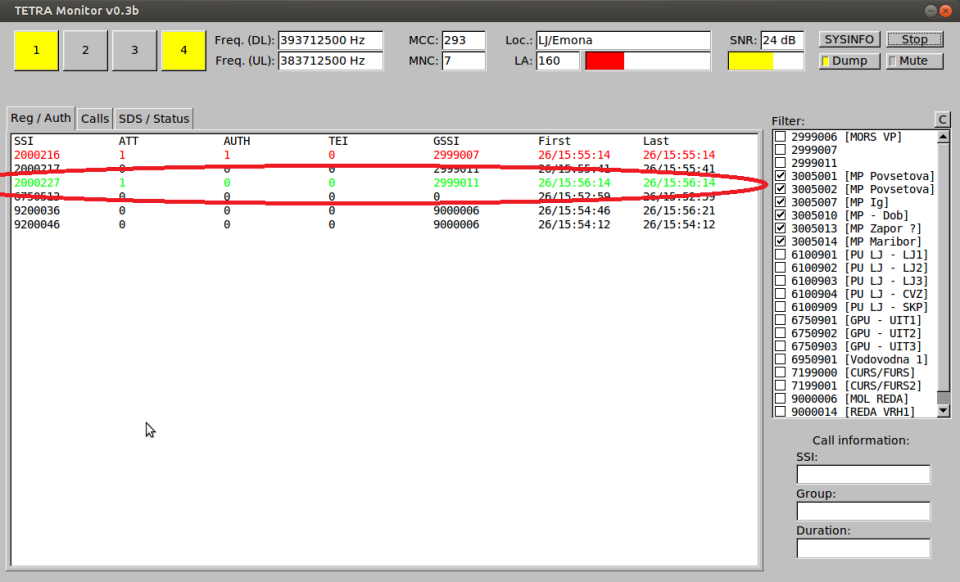

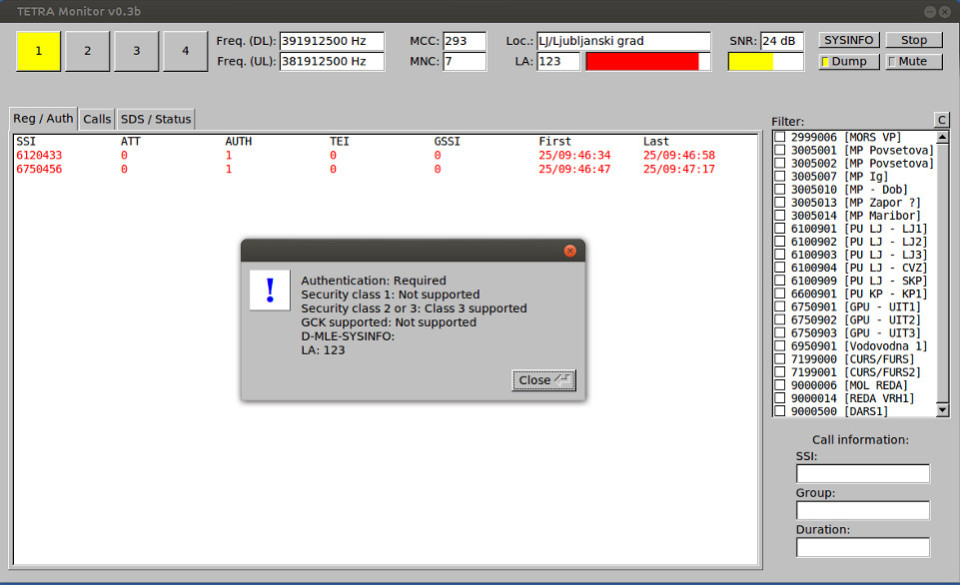

Dejana Orniga je objava skupine Osmocom spodbudila k izvedbi varnostne analize sistema v Sloveniji. »V začetku leta 2012 sem se odločil, da preverim, ali se da karkoli demodulirati. Skupina Osmocom je leta 2011 naredila varnostno analizo v Berlinu in ugotovila, da večina Tetrinega prometa, ki so ga demodulirali, ni bila šifrirana. To je bil povod, da sem tudi sam začel zgodbo,« je pojasnil Ornig.

Ornig si je za 20 evrov kupil tako imenovani SDR-ključek, s katerim je mogoče zajemati radijski signal, in si na prenosni računalnik naložil Osmocomovo programsko kodo. Nato je porabil približno pol leta za potrebne popravke programske kode. »Sredi leta 2012 sem že lahko poslušal pogovore. A to se mi niti ni zdel tak dosežek, zato sem začel preučevati zasnovo projekta Tetra pri nas.«

Začel je prebirati javna naročila in dokumentacijo o projektu Tetra v Sloveniji. Ugotovil je, da javni razpisi za sistem določajo obvezno možnost šifriranja radijske povezave za organe, vključene v sistem Tetra. Vendar pogovori vojaške policije, finančne uprave, Darsa in uprave za izvrševanje kazenskih sankcij na njegovo presenečenje niso bili šifrirani, zato je lahko brez težav poslušal, o čem se zaposleni v teh organih pogovarjajo.

Skrb vzbujajoči so predvsem nezaščiteni pogovori vojaške policije. Ta, sodeč po navedbah spletne strani Slovenske vojske, med drugim izvaja protidiverzantsko in protiteroristično zaščito v vojaških objektih ter varuje objekte in okolje, ki so posebnega pomena za obrambo države. Obenem je pristojna tudi za zavarovanje vojaških oseb in delegacij. V pogovorih pripadniki vojaške policije prek radijske zveze med drugim sporočajo, kdaj se odpravljajo na obhod, kdaj so se z njega vrnili in ali so na obhodu opazili kaj nenavadnega.

Morda še bolj skrb vzbujajoče je dejstvo, da se sodeč po odzivu ministrstva za obrambo v vojski niso zavedali, da je njihovo komunikacijo mogoče prestrezati in poslušati. Na naše vprašanje, od kdaj je komunikacija Slovenske vojske v sistemu Tetra kriptirana, so nam z obrambnega ministrstva 2. februarja letos odgovorili: »Komunikacija je zaščitena od začetka uporabe (sistema Tetra, op. ur.) v letu 2006.« Zaradi tega nenavadnega odgovora smo jih 13. februarja seznanili z ugotovitvami, da povezave vojaške policije niso šifrirane, in jih prosili za pojasnila. Odgovora do danes nismo dobili, čeprav so nam že 25. februarja v službi za odnose z javnostjo ministrstva zagotovili, da so pri Slovenski vojski urgirali za pripravo teh pojasnil.

S prošnjo za pojasnila smo se zato obrnili na Mateja Kovačiča, strokovnjaka za informacijsko varnost na Inštitutu Jožef Stefan, ki ga je Dejan Ornig lani seznanil s svojimi ugotovitvami. »V vojski se stražarji preko sistema Tetra dogovarjajo tudi o obhodih. Že iz tega se lahko na primer vidi, kako so varovana vojaška skladišča. Vojska razpolaga z opremo, ki je ne moreš preprosto kupiti na trgu. Ta oprema je zelo mamljiva, in če ji neka kriminalna združba prisluškuje ter pridobi podatke, kako funkcionirajo obhodi stražarjev, kako je zagotovljeno varovanje, lahko to izkoristi. Spomnimo se samo kraje orožja v postojnski vojašnici leta 1999.« Spomnimo, v noči z 8. na 9. december 1999 so neznani storilci neopaženo vlomili v tamkajšnje skladišče orožja in ukradli več kot sto najkakovostnejših pušk in streliva zanje.

Zakaj komunikacija državnih organov v sistemu Tetra, začenši z vojaško policijo, vsaj v času, ko jo je začel preverjati Ornig, torej od sredine leta 2012 do konca leta 2014, ni bila šifrirana? »V principu se je smatralo, to je treba priznati, da je sistem Tetra bolj varen kot analogni sistem,« priznava Andrej Bračko, vodja UIT. V uradu so namreč predvidevali, da je brez zelo drage opreme digitalnemu (moduliranemu) Tetra signalu praktično nemogoče prisluškovati. A kot rečeno – skupina Osmocom je že leta 2011 objavila programsko opremo za demoduliranje signala. Zakaj niso že takrat začeli vsem organom šifrirati komunikacije?

Bračko izpostavlja nedorečeno strategijo vlade glede upravljanja sistema Tetra. Omrežje Tetra še danes pokriva le dve tretjini ozemlja Slovenije, zato je bila prioriteta geografska razširitev sistema, ne njegova varnost. Poleg tega zaradi nedorečene strategije ni jasno, kdo bo dolgoročni skrbnik sistema. Trenutno za njegovo pravilno delovanje, vključno s šifriranjem, skrbi policija, a to dolgoročno ni vzdržno, poudarja Bračko. Policija nima podpisanih formalnih pogodb o omogočanju storitev sistema ostalim uporabnikom, ampak se o potrebah posameznega organa dogovarjajo s koordinatorji pri teh organih. Prav ta neurejenost pa bi lahko bila razlog, zakaj se nekateri organi niso zavedali, kaj jim sistem omogoča.

Tudi Matej Kovačič odsotnost jasne strategije glede upravljanja sistema Tetra vidi kot možno pojasnilo za nešifrirane pogovore vojaške policije: »Vprašanje je, ali sploh imamo ljudi v vojski, ki so sposobni preveriti, ali je njihova komunikacija šifrirana ali ne.«

Neprijetne ugotovitve za slovensko policijo

Čeprav je policija – poleg Sove – edini organ, ki je med letoma 2012 in 2014 uporabljal šifrirane povezave, pa so ugotovitve Dejana Orniga neprijetne tudi zanjo. Predvsem v letu 2012 je namreč komunikacija policije pogosto potekala v nešifriranem načinu, čeprav bi morali biti vsi pogovori policije šifrirani. Takrat je Ornig lahko nešifrirane pogovore policije poslušal praktično vsak dan. Najslabše je bilo v času vseslovenskih ljudskih vstaj konec leta 2012 in v začetku leta 2013, ko se je na majhnem območju znašlo veliko policistov z radijskimi postajami. To je povzročilo preobremenitev sistema in s tem prehod šifriranih zvez v nešifrirane. Pri Tetrini infrastrukturi se lahko pojavijo težave zaradi napak pri prenosu tako imenovanega šifrirnega ključa v omrežje, pojasnjuje Ornig. Če se ključ prenese napačno, bo pogovor namesto v šifriranem potekal v nešifriranem načinu. Za napačen prenos ključa pa je krivo premalo skrbno postavljeno omrežje. »Skrbnik sistema je torej šlampasto postavil to infrastrukturo. Zelo šlampasto,« ocenjuje Ornig.

Tako v enem izmed nešifriranih pogovorov centrala policijski patrulji sporoča, da jih kliče paničen moški, ki naj bi ga sin zaklenil v stanovanje in ga ne izpusti ven iz stanovanja. Centrala nato sporoči, v kakšnem avtomobilu in po kateri poti se je sin odpeljal izpred stanovanja, ter ime in priimek zaklenjenega moškega. V nekem drugem pogovoru centrala vsem patruljam sporoča, da je na Trgu francoske revolucije moški neki ženski iz rok iztrgal iphone, poda opis moškega in v katero smer je zbežal. Pogovori pogosto vsebujejo tudi osebne podatke državljanov, ki jih je preverjala policija – ime, priimek in rojstni datum. Nekateri pogovori pa so bolj šaljivi: v enem policist v centrali kolege na patrulji sprašuje, ali jim zmanjkuje energijske pijače red bull, v drugem pa se eden izmed policistov sprašuje o razlogih za gnečo na avtocesti, čeprav tisti dan na cestah ni bilo ovir. »Dobro, potem lahko rečemo samo, da (ljudje) ne znajo voziti,« je slišati enega izmed policistov, na kar drugi odvrne: »Lahko tudi to, ja.«

Po vstajah je bilo takšnih napačnih prenosov šifrirnih ključev manj, čeprav so se še kar pojavljali. Zato Ornig sklepa, da se je policija začela zavedati problema in je infrastrukturo popravila. Igor Bogataj iz urada za informatiko in telekomunikacije pri policiji je to potrdil. »Ugotovljeno je bilo, da radijski terminali niso imeli vsi vključene avtentikacije, zato smo jo vključili.« Avtentikacija radijskega terminala v omrežju, s katero terminal omrežju potrdi svojo istovetnost, je nujna za izmenjavo šifrirnih ključev in posledično za šifriranje povezave.

Dejan Ornig pravi, da je policijo na ugotovljene varnostne ranljivosti prvič opozoril leta 2013. Posredoval jim je tudi zajete nešifrirane pogovore policije in drugih služb. Odgovora od pristojnih na UIT, kot pravi, do danes ni dobil.

Kritično ogrozili komunikacijski sistem policije

A občasni nešifrirani pogovori policije niso najhujša varnostna ranljivost, ki jo je odkril Ornig. Potencialno veliko hujša varnostna luknja je možnost prijave tujega radijskega terminala v policijsko omrežje. To pa bi napadalcem lahko omogočilo, da kadar koli prisluškujejo in razumejo pogovore policije, ki bi morali biti šifrirani.

Tak primer vdora se je decembra lani policiji tudi zgodil. »Ker je v Tetrinem standardu očitno neka varnostna luknja, je napadalcu pri določenih klicih uspelo komunikacijo iz šifrirnega načina spraviti v nešifriranega,« je pojasnil Igor Bogataj s policijskega urada za informatiko in telekomunikacije. Napadalec ni razbil šifrirnih ključev, s katerim so šifrirani pogovori, temveč je policijsko omrežje pretental tako, da je namesto šifriranih pogovorov oddajalo nešifrirane. Zaradi tega napada je policija ocenila, da je ogroženo celotno komunikacijsko omrežje, in se konec leta 2014 – šele dve leti po odkritjih Dejana Orniga – lotila nujnih varnostnih popravil omrežja.

Napad, ki je ogrozil celotno komunikacijsko infrastrukturo policije, je imel z vidika zagotavljanja varnosti omrežja pozitivne posledice. Policija je namreč vsem uporabnikom sistema Tetra v začetku leta 2015 vklopila avtomatsko šifriranje pogovorov in onemogočila nešifrirane pogovore. Prijava v omrežje le z registracijo brez avtentikacije (glej okvirček) zdaj ni več mogoča, zato tudi napad, ki ga je doživela policija, ni več mogoč. Prav tako ni več mogoče razbrati pogovorov drugih organov, vključenih v omrežje Tetra – vojske, Darsa, redarstev in drugih. To je z analizo sistema pred nekaj tedni potrdil tudi Dejan Ornig.

Zakaj je napadalcu uspel vdor v sistem TETRA

Kako je decembra lani napadalcem uspelo vdreti v policijsko omrežje in prisluškovati pogovorom policije? Za razumevanje te ranljivosti je najprej treba poznati osnove šifriranja v sistemu Tetra. Radijski terminal se v neko omrežje v sistemu prijavi z registracijo v tem omrežju. Ko je terminal registriran v omrežju, lahko njegov uporabnik govori v omrežje, ostali uporabniki terminalov v njem pa bodo njegov govor slišali. Če se ostali člani v omrežju pogovarjajo v nešifriranem načinu, bo lahko uporabnik tudi poslušal in razbral pogovore ostalih članov v omrežju.

Če je komunikacija v omrežju šifrirana, morajo radijski terminali izvesti tudi proces avtentikacije. Pri tem postopku radijski terminal z bazno postajo izmenja šifrirni ključ, ki omogoča šifrirane pogovore. Če avtentikacija ni izvedena, terminal ne more oddajati v šifrirnem načinu in dešifrirati oddajanja drugih terminalov v omrežju.

Vsako omrežje s šifriranimi pogovori bi moralo biti programirano tako, da ne omogoča registracije terminala brez avtentikacije. A policijsko omrežje je omogočalo prav to. Študent Dejan Ornig je namreč opazil naslednje: ko so policisti neki radijski terminal izključili iz omrežja Tetra, so onemogočili le avtentikacijo terminala, ne pa tudi registracije. Potencialni napadalec bi lahko svoj radijski terminal reprogramiral tako, da bi uporabljal registracijsko številko izključenega policijskega terminala, in se nato s tako programiranim terminalom prijavil v omrežje ter oddajal vanj. Zato bi ostali člani omrežja slišali njegov govor. S tem bi lahko napadalec vsaj motil policijsko komunikacijo.

»Policija po mojem mnenju registracije ni onemogočila zaradi neznanja. Niso vedeli, da če izklopiš radijski terminal iz omrežja tako, da mu onemogočiš avtentikacijo, s tem še nisi onemogočil registracije,« ocenjuje Ornig.

A prijava tujega terminala v omrežje odpira tudi še hujšo ranljivost – poslušanje pogovorov policije, ki bi morali biti šifrirani. In prav tak napad na omrežje Tetra se je policiji zgodil konec lanskega leta.

Policijsko omrežje Tetra je delovalo v dveh načinih: šifriranem in nešifriranem. Če izmenjava šifrirnih ključev med posameznim terminalom in omrežjem ni uspela, je bilo policijsko omrežje nastavljeno tako, da je pogovor avtomatsko stekel v nešifriranem načinu. To lastnost omrežja je izkoristil napadalec, ki mu je pogovore policije iz šifriranega uspelo spraviti v nešifriran način.

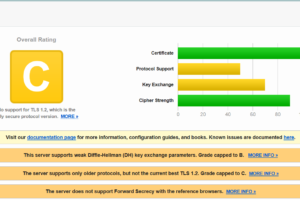

Kakšne ranljivosti še skriva Tetra?

Čeprav je varnost v sistemu Tetra zdaj izboljšana, pa nedavni vdor v policijsko komunikacijo odpira vrsto vprašanj.

Prvo vprašanje je, zakaj je policija varnostne ranljivosti v sistemu odpravila šele letos, čeprav so bili nanje opozorjeni že dolgo nazaj? Oziroma, kako je ranljivosti uspelo odkriti 25-letnemu študentu Dejanu Ornigu, ne pa tudi ekipi strokovnjakov, ki so zaposleni na uradu za informatiko in telekomunikacije pri policiji?

»Dejstvo je, da so bile odkrite ranljivosti tudi za nas presenečenje. O njih smo obvestili proizvajalca sistema Tetra in tudi z njim poskušali najti rešitve za odpravo ranljivosti,« priznava Andrej Bračko, direktor UIT. »Varnostne luknje krpamo, a smo omejeni s financami in osebjem,« dodaja Tomaž Pečjak, vodja službe generalnega direktorja policije.

Pripravo vsebin na Pod črto z donacijami omogočate bralci. Do konca marca zbiramo sredstva za naslednjih šest mesecev delovanja. Podprite nas z donacijo.

Strokovnjak za informacijsko varnost Matej Kovačič pa ima nekoliko drugačno mnenje. »Napad na omrežje Tetra je zelo močno opozorilo, da mora policija v varnost vlagati več. Zelo skrb vzbujajoče pa je, da so bili opozorjeni na probleme, a do nedavnega niso naredili nič. Država bi morala imeti močno ekipo varnostnih strokovnjakov, ki bi se morali spoznati na varnost komunikacijskih sistemov in jo vseskozi preverjali. Primer Tetra kaže, da teh strokovnjakov pri nas ni, kar me zelo skrbi. Vseskozi se bodo odkrivale nove in nove varnostne ranljivosti, temu se pri nobenem sistemu ne da izogniti. Bistvo je, da mora imeti država neki sistem in strokovnjake, ki bodo te varnostne luknje čim prej zakrpali.«

Tako se odpira drugo vprašanje: koliko je še kritičnih varnostnih ranljivosti sistema Tetra, ki jih država zaradi pomanjkljive varnostne politike še ni odkrila? In ali jih morda kdo že izkorišča? Ne smemo pozabiti, da sistem Tetra uporablja tudi Sova. Kot je razkril Edward Snowden, ameriška, britanska in nekatere druge tuje obveščevalne službe s pridom izkoristijo vsakršno ranljivost v sistemu. Tudi v državah zaveznicah, kot je Slovenija.

»Pojma nimamo, kakšne ranljivosti še obstajajo v Tetrinem omrežju Sove. Komunikacija tajnih služb je zelo občutljiva. Lahko namreč razkrije, kje se nahajajo agenti. Te informacije pa so za tuje tajne službe zelo dragocene,« opozarja Matej Kovačič.

Kovačič je, ko ga je Dejan Ornig seznanil s svojimi ugotovitvami o ranljivostih sistema Tetra, policiji ponudil svojo pomoč oziroma pomoč Inštituta Jožef Stefan, kjer je zaposlen. Inštitut bi pod vodstvom Kovačiča brezplačno, kot strokovni izziv, opravil varnostno analizo sistema. Tudi tako, da bi poskusil izvesti različne napade na sistem in s tem odkriti morebitne še neodkrite ranljivosti sistema. Ponudbo je Kovačič policiji predal 10. novembra lani. Poslal jim je tudi osnutek sporazuma za izvedbo analize. Policija je bila po njegovih besedah ponudbe vesela. A mu njeni predstavniki vse do danes (začetek marca) niso sporočili, ali se strinjajo s sporazumom in kdaj bi lahko pričeli z izvedbo analize.

Sklenitev sporazuma je zastala zaradi vdora v sistem TETRA, pojasnjuje vodja UIT Andrej Bračko. Ker so imeli obilico dela z odpravljanjem ugotovljenih varnostnih ranljivosti, se niso utegnili ukvarjati s sporazumom. So pa za sodelovanje še naprej zainteresirani: »Z Inštitutom Jožef Stefan smo že sodelovali na področju našega informacijskega sistema, izvajali smo penetracijske teste, in smatramo, da bi nam tudi na področju sistema Tetra sodelovanje lahko pomagalo.«

Želimo si lahko, da bodo odkrite ranljivosti sistema Tetra policijo in ostale odgovorne za informacijsko varnost v javnem sektorju spodbudile, da bodo v prihodnosti takšne varnostne analize opravljali preventivno in ne šele potem, ko bodo varnostne in druge državne institucije postale žrtev napada. Namreč, izgovarjanje na finančne ali druge omejitve pri odpravljanju slabosti Tetre ni dopustno.

Nastanek tega članka ste omogočili bralci z donacijami. Podpri Pod črto

Deli zgodbo 21 komentarjev

21 komentarjev

Peter 14. 3. 2015, 11.28

V povezavi s Tetro se ponavadi omenja "skrivnostno" grosupeljsko podjetje Santera. Kaj niso ravno oni odgovorni za vzdrzevanje sistema?

Anže Voh Boštic 14. 3. 2015, 11.45

Za varnostne aspekte sistema je uradno odgovoren UIT policije.

Gregor Saje 15. 3. 2015, 09.30

Sistem TETRE v Sloveniji je zastarel in je nujno potreben zamenjave na novejši sistem TETRE, ki omogoča povezavo z LTE... Najlažje je kriviti nekoga, nikjer v članku pa ni omenjeno da tehnične podpore za ta sistem ni več, ker je enostavno zastarel in se ga ne da več nadgraditi. Zamenjava z novim TETRA sistemom baziranem na IP hrbtenici, z moderno AIE (enkripcijo), avtentikacijo etc., VPNi... je nujno potrebna. In potem, po zamenjavi, naj si razbijajo glave kako razbiti TEA 2 enkripcijo Članek je zelo površno napisan, ker novinar ni naredil nobene prave raziskave. Vodstvo policije se zaveda problema in poskuša že nekaj let pridobiti sredstva (PPP) za zamenjavo sistema. Raziskave in razpis je bil javno objavljen, kar je možno poguglati... Tudi strokovnjaki so, vendar se trenutno trudijo na vse načine pridobiti sredstva preko javno-zasebnega povezovanja, kar bo omogočilo Sloveniji imeti moderen, zanesljiv in varen sistem. Razočaran sem nad slovenskim novinarstvom, ki ne zna več narediti nobene raziskave in skrbi samo še za neko promocijo ali samopromocijo osebnih interesov...

BOTA112 15. 5. 2015, 19.27

@Gregor Saje, Policija je naročila izdelavo projekta dokončanja sistema zvez TETRA in za njo plačala 186.615,00€.

Strokovnjaki na Policiji so projektno dokumentacijo potrdili in sprejeli. Predlagam, da jih zaprosiš, da ti jo pokažejo in videl boš, na kašnem nivoju je njihova strokovnost. Samo namig, na robu celice predpostavili jakost signala -92dBm, čeprav je iz izračuna bilance razvidno, da mora biti vsaj -85 dBm.

Gregor Saje 15. 3. 2015, 09.32

In oprostite za pravopisne napake, ker se mi je mudilo. Hvala.

Gregor Saje 15. 3. 2015, 09.38

Rad bi podkrepil svoje trditve z javno dostopnimi linki:

http://www.insolvinfo.si/DnevneVsebine/PoslovneNovice.aspx?id=104048

http://www.sta.si/vest.php?id=1927144

Korošica 15. 3. 2015, 17.01

Gregor, ni se potrebno razburjati. Članek je spisan dobronamerno, morda bo pa to (po čudežu) pomagalo Policiji do denarja. Navedbe še kako držijo, če ni napisal, da so neuspešno prosili za denar, ni ključno (čeprav bi bilo fino). Lahko pa ti drugič avtorju sugeriraš, kaj je bilo postorjeno ali v kakšni smeri gredo prizadevanja in prepričan sem, da v nadaljevanju sledila dopolnitev ...

Hudič je, ker so ljudje v JU razvajeni s to podporo in brez proizvajalca/prodajalca ne znajo sami nič narediti. Ali pa se ob tem pustijo nategniti zunanjemu vzdrževalcu, da se ne da. Vsaj komunikacijo z najbolj občutljivo vsebino bi lahko pravilno nastavili, da se šifrira (varnostnim omejitvam navkljub) kolikor toliko pravoverno. Pa niso/niste.

Korošica 15. 3. 2015, 17.03

Zanimivost:

http://infosecurity.ch/20110123/tetra-hacking-is-coming-osmocomtetra/

Dejan Ornig 15. 3. 2015, 18.05

@Gregor Saje,

to vsekakor ne drži. Oprema jedrnega dela in dela BS je od proizvajalca Selex, ki mora po pogodbah zagotoviti rezervne dele. Prav tako je MNZ Policija nedavno nazaj, natančneje 9. 12. 2014 razpisala javno naročilo blaga po odprtem postopku za dobavo opreme in izvedbo storitev pri investicijskem vzdrževanju radijskega omrežja TETRA, v katerem je jasno določeno, da se namerava nadgraditi jedrni del na Rel.6 in zamenjati centralno stikalo SCN-TX z novim stikalom SCN Plus Selex SCN Plus.

AIE ne more biti nič modernejše, saj gre za standardizirano šifriranje radijskega vmesnika s standardiziranimi TEAx algoritmi.

Slovenija za šifriranje radijskega vmesnika (AIE) uporablja algoritem TEA1. Prehod na algoritem TEA2 bi pomenil, da bi bilo potrebno zamenjati SW/FW na vseh radijskih terminalih, kar je zelo težko izvedljivo, saj so v omrežju priključeni radijski terminali različnih proizvajalcev. Prav tako bi za prehod na TEA2 bilo potrebno algoritem implementirati v stikalno in nadzorno infrastrukturo, še prej pa pridobiti dovoljenje za izvoz algoritma od nemške Policije in zanj seveda plačati.

Zamenjava centralnega dela in nadgradnja tako še ne pomeni na TEA2.

Razpis, ki ga omenjaš, nikjer ne omenja migracijo na LTE. Migracija na LTE tudi nadgraditvami in zamenjavo stikalnega dela ne bo mogoča, saj je za to potrebno zamenjati celotni del infrastrukture. LTE je pač standard, ki ima svoje zahteve.

Drži pa, da se v razvitem svetu TETRA omrežja nadgrajujejo tako, da se počasi vzpostavlja TETRA/TEDS z komercialnim LTE omrežjem.

Tvoj zadnji stavek o promociji osebnih interesov nisem povsem dobro razumel. Če si mislil, da imam jaz ali novinar kakšen osebni interes se zelo motiš. Jaz s to objavo nisem čisto nič pridobil.

Jaz sem o varnostnih ranljivostih opozoril pristojne, ki pa se niso odzvali, zato je tudi nastal tale članek.

Denis 17. 3. 2015, 18.18

@Dejan Ornig

Ti bi raje na splet dal vse kar je potrebno za poslušanje, da bi se jaz lahko malo poveselil.

Bi se dalo dogovorit?

Rad bi poslušal policijo v Murski Soboti.

Prosim :)

Rizo 19. 3. 2015, 09.49

@Dejan Ornig

"Poslusanje" brez vdora v omrežej??? No way....

https://www.dnevnik.si/1042709582/slovenija/vdor-v-sistem-tetra-varcevanje-ki-je-lahko-nevarno

Policija navaja da so zaznali več vdorov v sistem......dobr ti jih bojo naprtl se bojim....Diši po zgodbi "od junaka do bedaka" v kratkem času!

Anže Voh Boštic 19. 3. 2015, 09.55

Na policiji so za podcrto.si potrdili, da pasivno poslušanje, kot ga je izvajal Ornig, NI kaznivo dejanje.

Rizo 19. 3. 2015, 10.08

Potem so bili še drugi zlikavci, ravno takrat ko je on pasivno poslušal promet,... na njegovo srečo....hmmmm....bo čas pokazal

Gregor Saje 19. 3. 2015, 12.58

Dragi Dejan, kar sem napisal sem tudi mislil dobesedno... Zamenjati je potrebno celoten star Selexov sistem in pa tudi terminale z novim sistemom, ki bo baziran na IP hrbtenici in imel povezavo z LTE in podpiral TEA2 z moderno e2e enkripcijo, ki pa ni standardizirana...

Kar se tiče TEA2 je pa malo drugače kot si si spodaj zamislil:

"še prej pa pridobiti dovoljenje za izvoz algoritma od nemške Policije in zanj seveda plačati."

TCCA (Tetra and Critical Communications Association) je skrbnik TEA2 algoritma, bolj natančno predsednik skupine: TCCA Security and Fraud Prevention Group (SFPG). TEA2 algoritm distribuira sekretar skupine... tu imaš njegov email: SFPG@TandCCA.com -> Mrs. Marjan Bolle

Če boš kdaj potreboval kakšno informacijo, ki ni pristranska in je tehnične narave me lahko kadarkoli kontaktiraš na mojem email naslovu gregor.saje@gmail.com

Npr. zadnji modernejši TETRA sistem, katerega smo ga implementirali v Angliji je bil nominiran za nagrado TCCA za enega boljših TETRA sistemov v svetu za transport 2015...

Je pa lepo videti da se pogovarjate v medijih o tel. tehnologijah in da mladi talenti raziskujejete luknje v varnostnih sistemih le-teh...

Lp,

Gregor

polcaj 21. 3. 2015, 21.00

Ta tip naj bi bil kao policaj.....

abvgd 10. 4. 2015, 09.16

Zgodba opisuje stanje, ki se je razvilo v desetletjih sistemske korupcije, gradnje "vrtičkov" po metodi "deli in vladaj", prilizovanja nadrejenim, izmikanju odgovornosti, uživanju privilegijev in vsesplošnem izigravanju sistema.

V prihodnje sprememb najverjetneje ne bo, ker vodstveni in operativni kader sprememb ne želi. Od ministra pa do najnižjega uradnika delujejo po načelu "povuci-potegni". Ne želijo se nikomur zameriti. Ko je potrebno prevzeti odgovornost, kažejo s prstom na drugega. Ko je potrebno zaščititi svoj položaj, takoj odreagirajo (laži, podtikanja, kar naenkrat imajo ogroooomno dela in daleč premalo ljudi, ki so daleč premalo plačani - da o vsesplošnem pomanjkanju opreme ne govorimo). Ko se šušlja o spremembah, študirajo podrobnosti pogodbe o zaposlitvi in člene zakonodaje ter poglobljeno razglabljajo, kaj potencialne grožnje s spremembami pomenijo zanje.

Na žalost na ta način kopni mentalno-moralna kondicija zaposlenih, ki se z leti spreminjajo v "fikuse"; kopni denar iz državnega proračuna (smer: lobiji, podizvajalci, dobavitelji opreme) - v prihodnje še pokojninski sklad in zdravstvena blagajna; kopni kakovost državne varnosti (propad opreme, zastarelost).

In najbrž zgornji stavki držijo še za marsikatero delovno organizacijo (zasebno ali javno).

Gašper 30. 4. 2015, 13.32

Kolikor je meni znano LTE tehnologija (bo) "laufa" preko baznih postaj, kot npr do sedaj 2G in 3G. Torej bo komunikacija na LTE tehnologiji mogoča tam, do kamor seže singal. Iz podatkov operaterjev (M, Si, Tuš) njihova omrežja pokrivajo procente prebivalstva ne ozemlja. Ergo, policist Marjan bo bolj težko sredi Tuhinjske doline komuniciral.

Nisem znalec ampak, da bi policija/vojska/obveščevalci imeli "lastno" omrežje je malce močna glede na to, da ena bazna postaja stane cca 100k eur. Prav tako pa je že na poti 5 generacija mobilne tehnologije.

Kot alternativo vhf.u bi lahko presedlali npr na satelitsko tehnologijo. Glede na to, da imamo v Dobu pri Domžalah slovenskega satelitskega operaterja, v know how-u tudi nismo slabi, bi lahko naredili marsikaj inovativnega. But there is always a but(t) Slovenski organi raje preganjajo avtorja raziskave, kot da bi ga zaposlili.

Urban 1. 5. 2015, 18.29

Lahko pa opozori policijo o napakah. V primeru da napak ne popravijo v roku pol leta pa objavi napake na internetu kot sta že naredila google in yahoo.

Tomi 28. 5. 2015, 11.47

Pa res ne vem zakaj bi zapravljali denar za nov sistem če pa še tega ne znajo pravilno uporabjat.

leban 25. 7. 2015, 18.25

IN POTEM se čudimo, kako pridejo prej na racije KAMERMANI kot POLICIJA !

Vik 7. 6. 2016, 20.06

Belgijska izkušnja s podobnim sistemom ob terorističnem napadu bi morala biti zanimiva tudi za naše snovalce Digitalnega radijskea sistema TETRA:

http://www.radioresourcemag.com/News/NewsDetails/newsID/14290