Kiberkriminal v Sloveniji (1): od spletnih prevar do vohljanja tajnih služb

Za razliko od prikazov v holivudskih filmih najbolj pogosta oblika kiberkriminala ni visokotehnološki vdor v računalnik, temveč socialni inženiring. Storilec vas torej prepriča, da mu izročite denar ali podatke.

Članek je objavljen tudi v Dnevnikovem Objektivu

Branje tega prispevka vam bo vzelo približno 14 minut

V temačni sobici, ki jo razsvetljuje le soj računalniških monitorjev, sedi suh fant z očali in mozolji na obrazu in strmi v zaslone. Z nekaj udarci po tipkovnici in kliki z miško vstopi v informacijski sistem svetovno znanega podjetja. Na zaslonih lahko spremljamo potek vdora. Lična animacija prikaže potovanje elektronskega signala hekerja v obliki svetleče iskre po omrežju, dokler ne najde svojega cilja: zaupnih podatkov o poslovanju, dostopa do bančnih računov, morda celo dokazov o hudi okoljski ali socialni škodi, ki jo s svojimi aktivnostmi povzroča podjetje. Odvisno od tega, kakšni so nameni hekerja.

Na podoben scenarij, ki nam ga redno servirajo holivudski scenaristi, ob omembi spletnega kriminala pomisli marsikdo izmed nas.

»Pri kiberkriminalu vsak najprej pomisli na filme. Da ga izvajajo neki mistični čarodeji, ki se kar naenkrat znajdejo v računalniku,« se strinja Gorazd Božič, vodja nacionalnega odzivnega centra za obravnavo incidentov s področja varnosti elektronskih omrežij in informacij (SI-CERT).

A te predstave so daleč od resničnosti. Velike večine spletnega kriminala ne predstavljajo dejanski vdori v računalniške sisteme, temveč nekaj precej bolj preprostega – socialni inženiring. Storilec torej žrtev pregovori v določeno ravnanje.

Policija je med letoma 2009 in 2013 skupno obravnavala 837 kaznivih dejanj vdora v računalniške sisteme. A ta statistika ni povsem zanesljiva. Ne zajema namreč spletnih prevar, ki so posledica izključno že omenjenega socialnega inženiringa, ko storilec od žrtve ne pridobi, na primer, gesla za vstop v njen računalnik, temveč jo le prepriča, naj mu da svoj denar. Ta kazniva dejanja policisti kvalificirajo kot goljufijo. Na enak način beležijo tudi druge vrste goljufij, torej tudi tiste, ki se dogodijo v »fizičnem« svetu. Posebna policijska statistka o zgolj spletnih goljufijah tako ne obstaja.

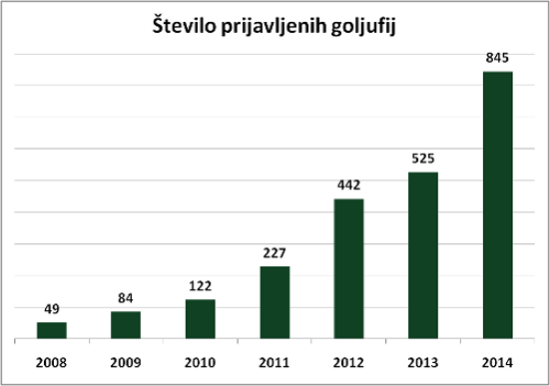

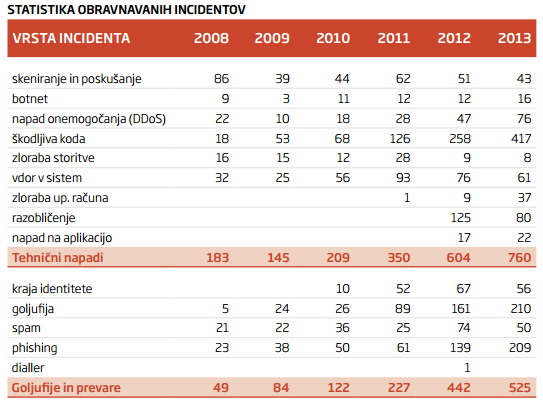

Lahko pa si pomagamo s statistiko SI-CERT. Prijave spletnih prevar po njihovih podatkih strmo naraščajo. Če so državljani leta 2008 prijavili 49 spletnih prevar, je številka za leto 2014 s 845 prijavami skoraj dvajsetkrat višja.

Kako pravzaprav zgleda tipična spletna goljufija s pomočjo spletnega socialnega inženiringa? Vsi smo najverjetneje že kdaj dobili elektronsko pošto princa/poslovneža/vojaka v eksotični državi, ki potrebuje našo pomoč za nakazilo velikanske vsote dejanja na bančni račun v, recimo, Švico. Nam pa v zameno za pomoč obljublja zajeten kos pogače. Kaj hitro se izkaže, da pomoč obsega tudi stroške: iz nekega razloga moramo, preden pridemo do svojega deleža, plačati še nekakšen račun za odvetnika, bančno provizijo za nakazilo in podobno. Seveda tudi ob plačilu vseh zahtevanih stroškov nikoli ne pridemo do obljubljenega deleža denarja.

Večina prejemnikov pošte se ob takšnem elektronskem sporočilu le nasmehne. Ali pa ga jezno izbriše iz poštnega predala. A posledice teh goljufij so za nekatere precej bolj žalostne.

Žrtve pogosto najbolj finančno šibki

»Na eni strani imamo čisto neumna sporočila afriških vdov in loterijskih zadetkov. Pa še pri njih se najdejo ljudje, ki so jim pripravljeni verjeti,« pove Gorazd Božič. In, kar je najhuje, ti ljudje so pogosto v hudi finančni stiski.

»Nekdo, ki je v finančni stiski, ki se mu ruši svet, si tako želi, da bi bilo res, kar piše. Obravnavali smo primer gospe, ki je bila skoraj pol ure na telefonu in je poskušala mojega sodelavca prepričati, da je vseeno nekaj na tem. Šlo je za neko dediščino nekega daljnega sorodnika v tujini, javil se ji je neki odvetnik s sporočilom, da ji bo zrihtal to dediščino, verjetno bi bilo seveda treba plačati ‘določene’ stroške … Storilcu bi nekam nakazala 200 evrov, potem pa bi tip izginil ali pa bi morda iz nje še kaj izvlekel. Gospa si je najbolj želela slišati, da bi ji rekli: ‘Gospa, res je, v tem primeru mislimo, da gre za pravo zadevo.’ Seveda smo ji takoj povedali, da gre za 100-odstotno goljufijo. Ampak, gospa je bila v taki stiski, da si je želela verjeti. Ne vemo pa, kaj je potem naredila.«

Takšni poskusi goljufije naj bi bili za bolj izkušene uporabnike interneta precej prozorni. Njihove žrtve naj bi bili predvsem starejši, manj izkušeni uporabniki interneta. Pa je temu res tako?

Prepričanje, da je večina žrtev takšnih goljufij starejših oseb, ne drži. »To, ali bo nekdo postal žrtev prevare, je prej karakterno vprašanje in je odvisno od tega, v kolikšni meri so ljudje dojemljivi za socialni inženiring,« pojasni Toni Kastelic, vodja centra za računalniško preiskovanje pri slovenski policiji.

Prav tako niso vsi poskusi socialnega inženiringa tako prozorni kot zgoraj opisani primer. Gorazd Božič opiše zelo domišljen napad s socialnim inženiringom, s katerim so se srečali pred nekaj meseci. Storilec je z elektronsko komunikacijo kar tri mesece vzpostavljal zaupanje z žrtvijo. »Našel je neko gospo in se ji predstavil kot marinec v Afganistanu. Tri mesece sta samo klepetala. Tako je vzpostavljal stik. Nato pa si je izmislil, da je bil na patrulji, na kateri se je zgodilo nekaj strašnega. Bil je strašno sesut, z gospo sta imela emocionalen pogovor. To je učinkovalo. Lahko si predstavljamo, da je po treh mesecih čustveno nabitih debat težko ostati ravnodušen. Storilec je moral biti pravi mojster. Potem pa je želel dobiti denar. Češ, na patrulji so našli kovček z denarjem ali zlatom, in to želi zdaj spraviti iz Afganistana. Pri tem potrebuje vašo pomoč. Če bi prišel takoj s to idejo na plan, bi bilo veliko ljudi skeptičnih. Če pa vas nekdo tri mesece napeljuje in pripomni, ker ti zaupam in ker imamo že napeljano zvezo z neko špansko diplomatko, ki bo pomagala, ampak denar bi morali nakazati prek tvojega računa. Tako se začne … Najprej je treba plačati stroške za eno, pa drugo, pa tretje. Potem začnejo delovati še drugi psihološki mehanizmi. Namreč, globlje ko bredete, več ko ste plačali, težje se je izvleči. Ta gospa nam je ob prijavi recimo zaupala, da se ji zdi, kot da je bila takrat v nekem transu.«

Igralne konzole za pol cene

Božič si zato želi več raziskav, zakaj je socialni inženiring tako učinkovit. Deloma verjetno tudi zaradi evolucijske pogojenosti človeka, da pomagamo pomoči potrebnemu. Kar znajo dobri goljufi izkoristiti.

Dobro znan pa je vpliv pohlepa. Ta je pogosto »krivec« za prevaranost. »Bolj smešen primer: nekdo je kupoval mačke iz Londona. In človek bi mu jih poslal brezplačno, le stroške poštnine bi bilo treba poravnati. To je že en del denarja. Potem pa so mačke potrebovale še veterinarski pregled, nakar naj bi paket z mačkami prišel že do Budimpešte, kjer pa jih je ustavila carina, češ da je pošiljka kršitev nekega zakona. In je morala žrtev plačati še globo. Seveda si je storilec celotno zgodbo izmislil in z njo uspešno iztržil denar,« pove Božič.

Pohlep je lahko včasih celo tako močan, da ne zaleže nobeno opozorilo več. Gorazd Božič opiše tudi tak primer. »Študent je na spletu kupoval rabljen xbox (konzolo za igranje igric). Pa se mu nekdo javi in reče, da jih ima, ampak samo v kompletu po deset. Pač v stilu, ne sprašuj, kje sem jih dobil, ampak ti jih dam po polovični ceni, a le v kompletu. In si reče študent, super, bom kupil vse in v Sloveniji prodal po višji ceni. Vendar je moral študent storilcu nato plačati to in ono in na koncu mu je zmanjkalo denarja. Zato se je obrnil na očeta. Temu se je stvar zazdela sumljiva. Zato je študent poklical k nam, kjer smo mu razložili, da gre za klasičen primer goljufije. Svetovali smo mu, naj pokliče policijo in preneha komunicirati s storilcem. Čez deset minut nas je poklical študentov oče in rekel: ‘Razumem, kaR ste povedali, vseeno je priložnost taka, da bi jo bilo škoda izpustiti. Mogoče pa je zadeva vseeno čista.’ oče je nato nakazal denar storilcu. V takih primerih z osveščanjem ne moremo več ničesar storiti.«

»Kličemo iz servisa, zaženite datoteko v elektronski pošti«

Socialni inženiring pa je, zanimivo, tudi glavno orodje vdorov v računalnik. »Tudi napad na informacijski sistem je najlaže izpeljati s socialnim inženiringom. Imeli smo primer, ko je računovodkinja dobila klic v smislu, da kličejo s servisa, ki naj bi servisiral njeno programsko opremo. Sporočili so ji, da ji bodo po elektronski pošti poslali datoteko, ki jo mora zagnati. Seveda se je v datoteki skrival virus, s katerim je napadalec dobil dostop do računalnika v finančni službi. Naslednji dan na računu ni bilo več denarja. Takšno nagovarjanje pa lahko poteka tudi prek elektronske pošte,« primer domiselnega socialnega inženiringa opiše Toni Kastelic iz slovenske policije.

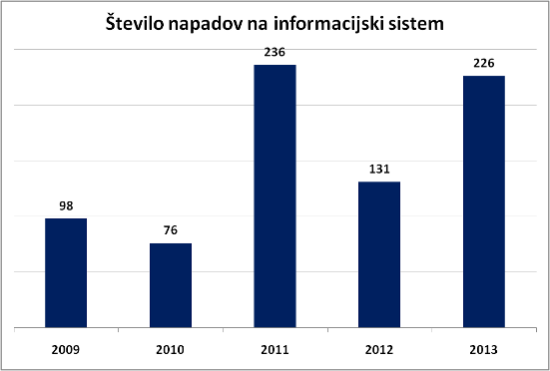

Policija je med letoma 2009 in 2013 obravnavala 767 kaznivih dejanj napada na informacijski sistem, kot se pravno imenuje vdor v računalnik ali kakšno drugo elektronsko napravo. Sem torej spadajo vsa dejanja, pri katerih storilec dejansko vstopi v neki informacijski sistem – na primer, da prek socialnega inženiringa pridobi vstopno geslo v računalnik in nato v računalnik tudi vdre. Če pa prek elektronske pošte žrtev le prepriča, naj mu sama nakaže denar, pa se to, kot rečeno, šteje za goljufijo.

Motiv za vdor v informacijski sistem je v 95 odstotkih primerov finančni, opaža Kastelic. »Storilci želijo z vdori pridobiti številke kreditnih kartic, dostop do bančnih računov, s katerih bodo prenesli denar. Še pred leti so se pojavljali tudi razni ‘robinhoodovski’ motivi, razna nestrinjanja, zamere. Zdaj se je to spremenilo v finančni motiv. In temu sledi tudi vedno boljša organiziranost storilcev.«

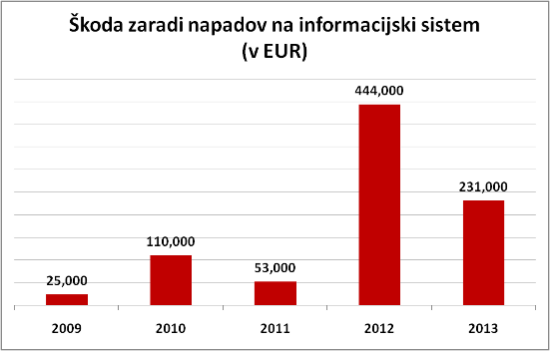

Z vdori v informacijski sistem so po podatkih policije zlikovci v letih 2009 do 2013 ukradli 860.000 evrov. Izstopata leti 2012 in 2013, ko je bilo škode za več sto tisoč evrov. Obstaja pa tudi posredna škoda, na primer izbris podatkov iz baze nekega podjetja. A tako škodo je težko ovrednotiti.

Kljub zahtevnosti preiskovanja pa je preiskanost kaznivih dejanj po mnenju policije dobra. Storilce namreč odkrijejo v 58 odstotkih primerov. »To je kar visok odstotek glede na naravo kaznivega dejanja in občutljivost digitalnih podatkov, ki se zelo hitro uničijo, ali pa so nekje shranjeni, pa ne vemo kje,« ocenjuje Kastelic.

Leni zlikovci

Sledi spletnega kriminala hitro zavijejo v tujino. Tu odločilno vlogo odigrata mednarodni organizaciji za izmenjavo podatkov, Interpol in Europol. Tudi sodišča lahko pridobivajo dokaze z mednarodnimi zaprosili za pomoč. »Mednarodno sodelovanje je vedno boljše. Delovne skupine različnih policij v Europolu se na primer sestajajo večkrat mesečno in si izmenjujejo podatke. So pa še zmeraj tretje države, od katerih je težko pridobiti podatke,« razmere opiše Kastelic. Po opažanju policije največ storilcev izvira iz Rusije in Kitajske.

Pomembno vlogo odigra tudi digitalna forenzika – pridobivanje dokazov, ki so kot programska koda ali beležke mrežnega prometa shranjeni v okuženih napravah, mrežni infrastrukturi in napravah storilca. Zelo pomembno je pridobiti IP-naslov internetnega priključka napadalca, prek katerega lahko nato odkrijejo lastnika priključka, in s tem tudi storilca. Analiza lahko traja od dveh ur pri enostavnih do več mesecev dni pri zapletenih primerih.

Pa vendarle: storilci ponavadi niso amaterji in uporabljajo orodja za prikritje svojega spletnega prometa. Eno izmed njih je spletno omrežje tor, z uporabo katerega lahko storilec zakrije svoj IP-naslov. Kako odkrijejo te storilce? »To je pa tistih 40 odstotkov, ki jih ne ujamemo,« se nasmehne Toni Kastelic.

Toda, kako je mogoče, da zlikovci tega relativno nezahtevnega orodja pogosto ne uporabijo? »Mislim, da je razlog v človeški lenobi. Tor nekoliko upočasni hitrost omrežja, obenem pa mora storilec opraviti nekaj dodatnega dela. Precej jih tor na začetku uporablja, ko pa jim uspe uspešno izvesti nekaj napadov, postanejo leni in ga prenehajo uporabljati. Podobno je s šifriranjem povezave,« pojasni Kastelic.

Z opažanjem policije se strinja tudi Gorazd Božič s SI-CERT, s katerim policija redno sodeluje pri preiskovanju kiberkriminala. »Storilci so zaverovani vase, začnejo delati napake. To je psihološki pojav. Podoben kot pri nekaterih obtožencih, ki odpustijo svoje odvetnike, češ, da se bodo sami branili, ker so vsi ostali, od policije dalje, nesposobni …«

Dokazi se v preiskavi ponavadi gradijo skozi daljši čas. »Iz vsakega posameznega incidenta, ali pa tudi ne iz čisto vsakega, se dobi en drobec. Nekje napadalec morda naredi kakšno napako. V nekem primeru so nekoga dobili, ker se je njegovo dekle z njegovega laptopa vpisalo v svoj facebook račun in pri tem ni uporabilo tora. Ta delček informacije je bil še zadnji, ki so ga policisti potrebovali za pridobitev IP-naslova storilca.«

Ključno vlogo pri zahtevnejših preiskavah ponavadi odigrajo Američani. »So pragmatični pri sodelovanju. Imajo jasno zastavljen cilj, so fleksibilni. Njihov cilj je dobiti storilce in ne na primer izpolniti norme, koliko prijav morajo napisati.«

Računovodjem ukradel dva milijona evrov

Policiji z digitalno forenziko pomaga tudi SI-CERT. Gorazd Božič opiše primer Mariborčana, ki je z virusom ciljal na računovodje v manjših slovenskih podjetjih. S pazljivo predpripravo tarč mu je z računov podjetij uspelo ukrasti skoraj dva milijona evrov, česar se ne bi sramoval niti kakšen globalno bolj razvpit kiberkriminalec. »Pri tem primeru smo virus analizirali v laboratoriju na način, da smo ‘razstavili’ programsko kodo virusa. Tako včasih dobimo notri kakšen podatek, ki kaže na storilca. Na primer pozabljeno ime mape, direktorija, v katerem je bil program prvotno razvit. In ta mapa lahko vsebuje uporabniško ime, ki je ime in priimek storilca. To ni dovolj za obsodbo. A če ima policija še deset drugih dokazov, to dopolni sliko.«

Včasih pa storilcu ne morejo nič. Nekemu podjetju v ljubljanskem Tehnološkem parku se je zgodil porazdeljen napad onemogočanja oziroma DDOS napad. V tem napadu, poenostavljeno povedano, storilec »bombardira« neko spletno stran z raznimi zahtevki, dokler se stran ne sesuje. Torej, kot da bi naenkrat sto tisoč oseb kliknilo na isto povezavo do neke spletne strani. Ker strežnik, na katerem spletna stran gostuje, takšnega navala prometa ne more prenesti, se povezava sesuje. Podjetje pa na primer ostane brez dostopne spletne trgovine. In s tem torej tudi brez dohodka.

»Storilec je bil v tem primeru iz Libanona. Tam je pregon praktično nemogoč, država ima druge probleme,« pove Božič. Podjetje je tako napadalcu plačalo zahtevano ‘odkupnino’ za ustavitev napada.

Predal za elektronsko pošto je lahko nevarno orožje

Najzanimivejše zgodbe se spletejo okoli najbolj sofisticiranih in pazljivo usmerjenih napadov. A velika večina ni takšnih. »V resničnem svetu storilec oceni, kdo je najprimernejša žrtev. Bogatejše soseske, raje hiše kot stanovanja v blokih, ker tam pričakuje višji izplen. Na internetu je popolnoma drugače. Tu z enim spam sporočilom na široko raztrosimo neki virus in potem pogledamo, kje je prišlo do okužbe. Tipičen primer je vaše geslo za gmail. Večina uporabnikov razmišlja, naj kar vdrejo, saj ničesar ne skrivam. A storilci nato z vašega elektronskega predala vsem vašim znancem sporočijo, da so vas okradli na poti in da naj vam prek Western Uniona nakažejo denar v Gano. Sem ter tja kdo nakaže. Že če nekdo nakaže samo sto evrov, se je napad storilcu splačal, saj je zanj porabil le pol ure svojega časa.«

Preudarnost je zato ključnega pomena, tako pri izogibanju spletnim prevaram kot tudi pri okužbah z virusi. »Če nekdo na spletu ponuja sončna očala prestižne znamke za nenormalno nizko ceno, gre skoraj zagotovo za goljufijo,« opozarja Gorazd Božič. Prav tako ni dobro neznancu prek elektronskega sporočila zaupati vašega uporabniškega imena in gesla za spletno banko, ne glede na to, s kakšnimi trditvami vas želi oseba v to prepričati.

Žrtve napadov tako mala kot velika podjetja

Posebna zvrst napadov, s katerimi se zasebni uporabniki spleta ne srečamo, je industrijska špijonaža. Kazenski zakonik jo opredeljuje kot »zlorabo informacijskega sistema«. Gre za dejanja, ko eno podjetje vdre v informacijske sisteme drugega z namenom pridobivanja informacij o njegovem poslovanju ali pa na primer izbrisu podatkovnih baz nekega podjetja.

Policija je med letoma 2009 in 2013 obravnavala 70 takšnih napadov, njihova ocenjena škoda je znašala 446.000 evrov. A to še ne pomeni, da je bilo tudi 70 storilcev. »Nekdo lahko 50-krat vdre v en sistem in to štejemo kot petdeset napadov. V povprečju obravnavamo enega do dva tovrstna storilca letno,« pojasnjuje Toni Kastelic.

Preiskanost teh dejanj je s 47 odstotki nekoliko nižja od drugih vdorov v informacijski sistem. Napadi niso vezani na določeno panogo ali velikost podjetja – žrtve (in povzročitelji) so lahko tako mala kot velika podjetja.

Največkrat gre za krajo informacij, pojasnjuje Gorazd Božič s SI-CERT. In sicer tako, da zaposleni v nekem podjetju ukrade podatke in jih odnese h konkurenci. Ali pa da nekdo podjetju prevzame najete spletne strežnike in ukrade podatke. Ne pride pa do neposrednega vdora v informacijski sistem. Slednje so včasih počeli študentje, ki so postavili strežnike za igranje računalniških igric prek spleta in nato zaračunavali uporabo strežnikov. Ko se je pojavil konkurenčni strežnik, so poskušali onemogočiti konkurenco z neposrednim napadom.

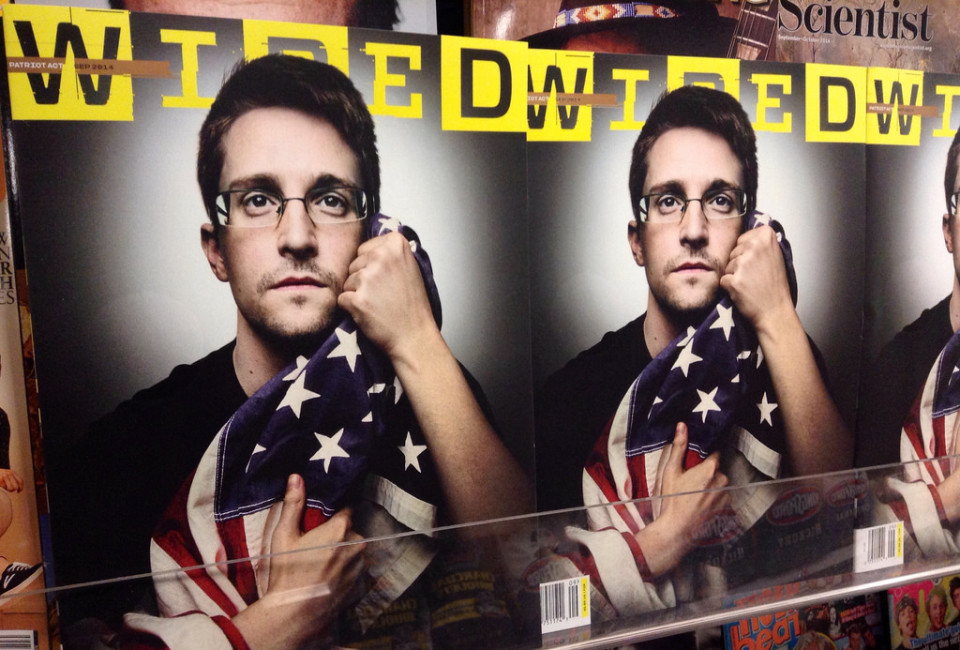

Snowden premešal karte

Pisanje o kiberkriminaliteti ne more ignorirati nečednosti ameriških in britanskih tajnih služb, ki jih je razkril žvižgač Edward Snowden. Poročila o napadih teh tajnih služb na vlade in podjetja zahodnoevropskih držav se kar vrstijo. Sredi decembra so mediji poročali o vdoru britanske tajne službe GCHQ v belgijskega telekomunikacijskega giganta Belgacom. S škodljivo programsko kodo so lahko nato vohuni med letoma 2011 in 2013 prestrezali klice vseh uporabnikov omrežja. Ker je prek Belgacomovega omrežja potekalo tudi precejšnje število mednarodnih klicev, je bil nabor tarč za prisluškovanje zelo širok. Računalniški strokovnjaki so si bili enotni – virus GCHQ je najnaprednejši, s katerim so bili kdajkoli soočeni.

Se ti kibernetski napadi, ki jih pravzaprav izvajajo države, dogajajo tudi v Sloveniji? Odgovor Gorazda Božiča je pritrdilen. »Zaznali smo nekaj napadov, pri katerih so sledi kazale na Kitajsko. Šlo je za kibernetske napade na državne uradnike, ki sodelujejo v delovnih skupinah v tujini. Zadeve, o katerih beremo, se dogajajo tudi v Sloveniji. V zadnjih petih letih smo obravnavali več kot deset takšnih primerov. Ne vemo pa, kolikšnega deleža napadov nismo odkrili. Upal bi si trditi, da kar nekaj. Verjetno so Američani, Rusi in Kitajci v naših državnih mrežah.«

Znanje, kader in sredstva za boj proti temu visoko sofisticiranemu kiberkriminalu imamo, zatrjuje Božič. »Drugo vprašanje pa je, ali je tega dovolj, in predvsem, ali pravilno usmerjamo ta sredstva ter gradimo sisteme, v katerih bomo nato zaposlovali ljudi z znanjem in na tem znanju gradili. Odgovor na to vprašanje pa je nikalen.«

Področje informacijske varnosti se tako po Božičevem opažanju zanemarja že deset let. Od politikov pogosto slišimo primerjave z Estonijo, ki močno podpira razvoj informacijskih tehnologij. »Vsakič jo potegnejo iz rokava – češ, v Estoniji pa je tako in tako. A Estonci že dvajset let informacijsko tehnologijo postavljajo v ospredje. Načrtno gradijo na znanju, imajo močne IT-oddelke na univerzah. Mi tega ne počnemo.«

Zaradi slabe organiziranosti v naših sistemih tujih tajnih služb niti ne moremo zaznati in se proti njihovim vdorom boriti. Dobre prakse sicer obstajajo, a so odvisne od entuziazma posameznikov. Le štirje zaposleni na SI-CERT so občutno premalo za boj proti sofisticiranim napadom.

»Ne spomnim se, da bi kdo od ministrov ali državnih sekretarjev v zadnjih desetih letih govoril resno o IT. Na ravni floskul, o Silicijevi dolini številka dve, ki bo zrasla v Sloveniji, to že, in te izjave lahko takoj preslišimo. Da bi se odločili, da je IT pomembna komponenta, to pa ne. Imamo krasno start-up sceno. Država pa se tega ne zaveda in tudi ne podpre.«

Pri prošnjah za podporo tako strokovnjaki pri naših državnih uradnikih in politikih naletijo na gluha ušesa. Kaj pa sodelovanje z Američani, ki nam pomagajo pri razkrivanju spletnih kriminalcev? Kako so razkritja Edwarda Snowdna vplivala na to?

»Dobro vprašanje! Sistem CERT smo začeli organizirati sredi devetdesetih let. Imamo evropsko in globalno mrežo CERT-ov. Nato je prišel Snowden … Zdaj se sprašujemo, komu lahko zaupamo in mu pošljemo določene podatke. A sodelovanje je vseeno smiselno,« pove Božič. Na primer, Američani so jih pred kratkim opozorili na ranljivosti informacijskega sistema ene izmed naših hidroelektrarn. Sistem je vseboval škodljivo programsko kodo, ki je napadalcu omogočala spremljanje stanja elektrarne. Z nekaj dodatnega programiranja bi morda lahko prevzel tudi nadzor nad delovanjem elektrarne.

»V tem primeru smo bili ZDA hvaležni za pomoč. Še vedno obstajajo skupni projekti, ki so v interesu vseh.« A sodelovanje bi bilo nedvomno boljše, če ameriške obveščevalne službe ne bi vohunile za svojimi zaveznicami. »Nihče se ni zavedal, kako globoko in široko paleto delovanja ima ameriška tajna služba NSA. To priznavajo tudi najuglednejši strokovnjaki. S stališča tehnologije in pristopa je res fascinantno, kako profesionalno so zadevo naredili. Tako da s tega vidika, kapo dol,« zaključi Gorazd Božič.

Vir videa: SI-CERT

Nastanek tega članka ste omogočili bralci z donacijami. Podpri Pod črto

Deli zgodbo 5 komentarjev

5 komentarjev

Andrej 5. 1. 2015, 11.51

Priporočam branje The Art of Deception od Kevina Mitnicka.

Pa ne strinjam se z rabo besede heker v uvodu. Jaz sem heker, pa ne kradem/vdiram ipd.

Anže Voh Boštic 5. 1. 2015, 13.23

Ja, se strinjam glede uporabe besede heker, zato je v članku nismo nikoli uporabili ko se govori neposredno o izvrševanju kaznivih dejanj.

Po drugi strani pa so tisti ki vdirajo/kradejo tudi v veliko primerih hekerji če prav razumem ta termin. Tako da raba termina ni napačna. Dejstvo pa je da vsak heker ni kriminalec. In res je tudi da večina ljudi besedo heker enači z nekom ki nezakonito vdira v sisteme, kar je napačno.

Denis 7. 1. 2015, 08.20

Beseda heker je največkrat povezana z zlonamernimi dejanji. Lepši termin za tiste ki se ukvarjamo z informacijsko varnostjo je Ethical Hacker. Če si pa Certified Ethical Hacker je pa to še toliko večje priznanje!

Marko 12. 1. 2015, 22.09

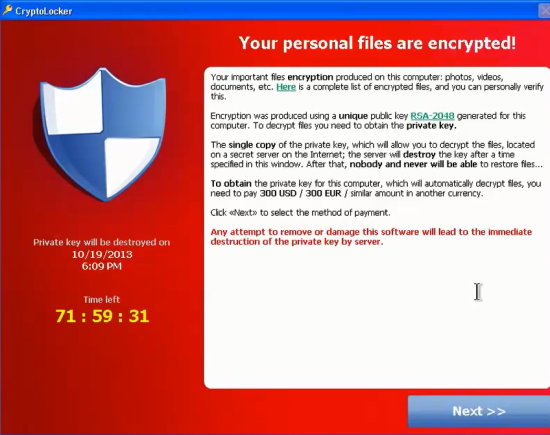

Pohvalil bi članek. Pograjal bi edino to napako "Dekripcija podatkov z na primer protivirusnim programom ni bila mogoča." Noben protivirusni program ne omogoča dekripcije podatkov, za to bi bil potreben dekripcijski program in pa seveda geslo. Verjetno je bilo mišljeno odkrivanje virusa z protivirusnim programom.

Anže Voh Boštic 13. 1. 2015, 10.30

V bistvu je mišljena dekripcija po tem ko so bili podatki že zakriptirani, seveda s primernim programom. Uporabljen je bil namreč 256 bitni AES ključ.